Cybersicherheit von Maschinen – die neue Maschinenprodukteverordnung

Am 18. April 2023 verabschiedete das Europäische Parlament die Verordnung über Maschinenprodukte (Maschinenprodukteverordnung, MVO). Sie ersetzt die bisher gültige Maschinenrichtlinie 2006/42/EG und definiert verbindliche Anforderungen an Konstruktion, Bau und Inbetriebnahme von Maschinen. Erklärtes Ziel ist es unter anderem, einen einheitlichen Rechtsrahmen und mehr Rechtssicherheit für Hersteller und Inverkehrbringer von Maschinen zu schaffen. Nach Inkrafttreten wird die Verordnung also ein verbindliches Regelwerk zur Maschinensicherheit sein.

Mit der MVO werden auch erstmals europaweit einheitliche, verpflichtende Anforderungen für die Sicherheit vernetzter Geräte, Werkzeuge, Maschinen und Komponenten formuliert. Die Sicherheit von Maschinenprodukten umfasst dabei neben dem Gesundheitsschutz (Safety der Anwender) auch die digitale Sicherheit und den Schutz vor Cyberangriffen.

Damit wird, wie die Kommission in ihrer Begründung schreibt, einerseits dem Umstand Rechnung getragen, dass die Anzahl der Roboter, die mit menschlichen Mitarbeitern zusammenarbeiten, exponentiell zunimmt, andererseits aber auch, dass besondere Risiken von Maschinen ausgehen, die mit dem Internet verbunden sind oder deren Verhalten durch Software-Updates nach Inverkehrbringen verändert werden kann.

Betrachtet man die seit Jahren zunehmende Zahl von Cyber-Angriffen auf industrielle IT-Systeme und insbesondere auf Systeme der industriellen Prozesskontrolle (ICS) und der operativen Technologie (OT), ist ein verbindlicher Rechtsrahmen, der auch die Security von Maschinenprodukten einbegreift, längst überfällig.

Exkurs: zunehmende Angriffe auf ICS und OT

Aktuelle Studien wie die „Insights Into ICS/OT Cybersecurity 2022“ von Frost & Sullivan und dem Cybersecurity-Spezialisten txOne bestätigen, dass sich mit dem Zusammenwachsen von IT und OT neue, z. T. komplexe Security-Herausforderungen für Hersteller (und Betreiber) digitaler und vernetzter Maschinen ergeben. So hatten 94 Prozent aller IT-Sicherheitsvorfälle bei den von Frost & Sullivan befragten Unternehmen auch Auswirkungen auf die OT – meist in Form von Produktionsausfällen.

Solche Ausfälle sind zum Teil Kollateralschäden von Ransomware-Angriffen auf OT-Netzwerke („Spillover-Effekt“). Aber nicht nur, denn in den letzten Jahren häufen sich auch die gezielten Hackerangriffe auf ICS und auf OT. Malware wie BlackEnergy oder Industroyer zielen direkt auf ICS/OT. IoT-Suchmaschinen wie Shodan finden vernetzte Geräte, die direkt mit dem Internet verbunden sind, inklusive Informationen zur aktuellen Version des Betriebssystems. Aber gefährdet sind nicht nur ICS und OT, die direkt mit dem Internet verbunden sind. Schadsoftware kann auch über Mobilgeräte oder USB-Sticks von Mitarbeitern oder Servicetechnikern in nicht mit dem Internet verbundene Systeme eingeschleust werden.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) mahnt daher: „Das Risiko und Schadenspotenzial von sowohl nicht-zielgerichteter Schadsoftware als auch von gezielten, qualitativ hochwertigen und mit signifikantem Aufwand durchgeführten spezifischen Angriffen gegen ICS muss berücksichtigt werden. Dies gilt sowohl für Systeme, die unmittelbar mit dem Internet verbunden sind, als auch für diejenigen, welche auf mittelbarem Wege durch Cyber-Angriffe attackiert werden können.“

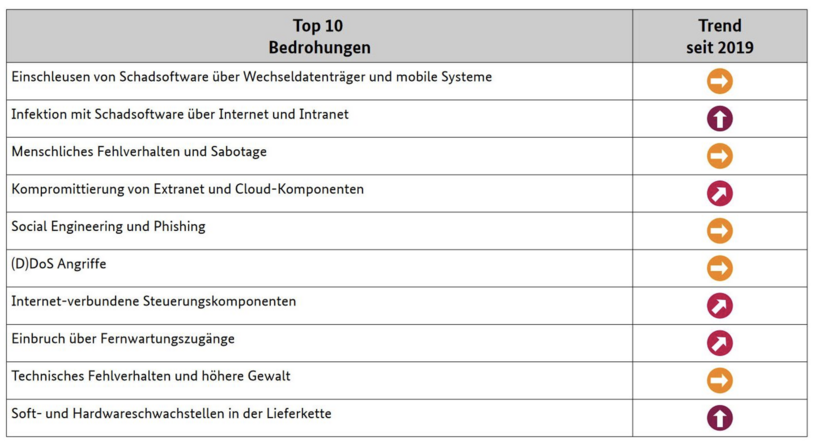

Schadsoftware, die über Wechseldatenträger oder mobile Systeme eingeschleust wird, ist nach wie vor die größte Bedrohung für industrielle Anlagen. Aber auch Angriffe über Inter- und Intranet nehmen seit 2019 deutlich zu, ebenso wie Risiken durch mit dem Internet verbundene Steuerungskomponenten oder ungenügend geschützte Fernwartungszugänge. Quelle: BSI, Industrial Control System Security 2022.

Die Cybersecurity-Anforderungen der Maschinenprodukteverordnung

Es ist also höchste Zeit, dass die Europäische Kommission Rechtssicherheit für Hersteller von Maschinenprodukten schafft, indem sie Safety- und Security-Anforderungen in einem einheitlichen Rechtsrahmen zusammenfasst.

Mit der neuen Maschinenprodukteverordnung werden Hersteller daher nun verpflichtet, Maschinen so zu konstruieren und zu bauen, dass sie weder über eine Verbindung mit einem externen Datenträger noch mit einer entfernten Einrichtung (über das Internet) manipuliert werden können und es so zu Gefährdungen von Sicherheit und Gesundheit kommen kann (Anhang III, Nr. 1.1.9). Eine dementsprechende Konformitätsbewertung liegt, mit Ausnahme von sogenannten Hochrisiko-Maschinenprodukten, weiterhin bei den Herstellern selbst.

Bei Haftungsfragen dürfte die Umsetzung der Security-Anforderungen aber auch bei solchen Maschinen eine entscheidende Rolle spielen, deren Einsatz nicht mit besonders hohen Risiken verbunden sind. Dabei sollte stets der komplette Security Lifecycle beachtet werden, vom Security Design bis hin zu „physischen oder digitalen Modifikationen“ nach Inverkehrbringen. In letzterem Fall fordert die MVO eine erneute Konformitätsbewertung durch „die Person, die die Modifikation vornimmt“ (Absatz 23).

Für Hochrisiko-Maschinen wird laut MVO eine Konformitätsbewertung durch benannte („notifizierte“) Stellen verpflichtend. Diese Konformitätsbewertung beinhaltet dann auch eine Baumusterprüfung. Maschinen und Maschinenprodukte, die im Sinne der MVO als Hochrisiko-Maschinenprodukte gelten, sind in Anhang I, Teil A der Maschinenverordnung aufgeführt. In der Liste findet sich neben div. Sägemaschinen, Pressen und Spritzgussmaschinen auch „Software, die Sicherheitsfunktionen wahrnimmt, einschließlich KI-Systeme“.

Herausforderung: Umsetzung der Cybersecurity-Anforderungen

Für den Konformitätsnachweis verweist die Maschinenprodukteverordnung auf die Einhaltung der harmonisierten Normen und der von der Kommission festgelegten technischen Regularien. Allerdings stehen Hersteller damit vor keiner geringen Herausforderung, denn bisher gibt es keine harmonisierte Security-Norm.

Hersteller müssen trotzdem nicht im luftleeren Raum operieren, denn sie können sich an der einschlägigen Security-Norm IEC 62443 sowie den Technical Reports IEC TR 63069 und IEC TR 63074 orientieren. Letztere geben umfangreiche Handlungsempfehlungen, um die Vorgaben der IEC 62443 und ebenso der Safety-Norm IEC 61508 in konkrete Maßnahmen umzusetzen. Mehr dazu erfahren Sie in unserem Whitepaper Keine Safety ohne Security.

Eine weitere Herausforderung für Hersteller dürfte es sein, die erforderlichen Fachkräfte zu rekrutieren bzw. Fachabteilungen für MVO-konformes Security-Design, Security-Produktion und Security-Lifecycle-Management aufzubauen. Sollte die Verordnung, wie erwartet, im Juli 2023 im Amtsblatt der EU veröffentlicht werden, bleibt ab diesem Zeitpunkt eine Übergangsfrist von 42 Monaten, bis die Bestimmungen verbindlich anzuwenden sind. Das ist angesichts des Fachkräftemangels und der unklaren Lage bei den harmonisierten Normen nicht allzu üppig.

Aber als Hersteller sind Sie mit diesen Problemen nicht allein. Als Spezialist für Safety und Security unterstützt NewTec Sie überall dort, wo es um die sichere Entwicklung von Maschinen oder das Security-Lifecyle-Management gemäß einschlägiger Normen und Best Practices geht. Mit Beratung, Schulungen und Trainings helfen wir Ihnen auch beim Aufbau von internem Know-how. Vereinbaren Sie einfach ein Gespräch mit einem unserer Experten!

Kommentare

Keine Kommentare